Microsoft a fait état d’une faille non corrigée dans les différentes versions d’Internet Explorer (hormis IE9). L’éditeur confirme que cette vulnérabilité a déjà été exploitée pour lancer des attaques ciblées contre des entreprises …

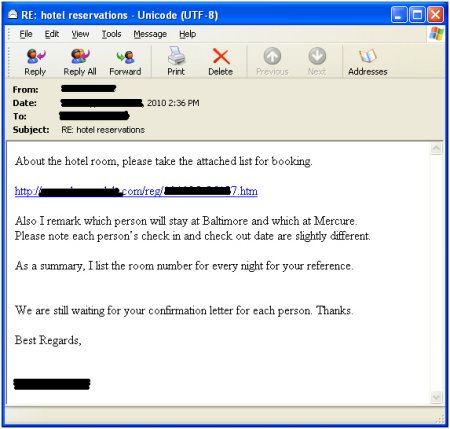

Microsoft a fait état d’une faille non corrigée dans les différentes versions d’Internet Explorer (hormis IE9). L’éditeur confirme que cette vulnérabilité a déjà été exploitée pour lancer des attaques ciblées contre des entreprises. Ces attaques ont été menées par le biais demails contenant une adresse web (URL).

En se rendant sur le site correspondant, les internautes déclenchaient l’exécution du code hébergé dans la page du site en question, hébergé aux Etats-Unis. Lattaque a été développée en visant les versions 6 et 7 d’Internet Explorer.

Mais Microsoft précise qu’IE8 est également vulnérable, hormis dans sa configuration par défaut, c’est-à-dire avec la fonction DEP (Data Execution Prevention) activée. Cette faille dIE est également exploitable sur Windows 7.

Lors de l’infection, une backdoor est activée et connecte lordinateur atteint à un serveur en Pologne.

Pour résoudre le problème Microsoft recommande en vrac «d’activer la fonction DEP, la lecture des emails en mode texte et le paramétrage en mode élevé de la sécurité d’Internet Explorer pour les zones Internet et Intranet local afin de bloquer les contrôles ActiveX et Active Scripting» (voir Zdnet). Dautres préféreront recommander lusage de Firefox.